Grupējums "Winnti" ir specializējies programmatūras, jo īpaši tiešsaistes datorspēļu, izstrādātāju kiberspiegošanas kampaņu izpildē. Nesen noskaidrojās, ka tā mērķu loks ir kļuvis plašāks un tagad ietver arī farmācijas un tālsakaru uzņēmumus.

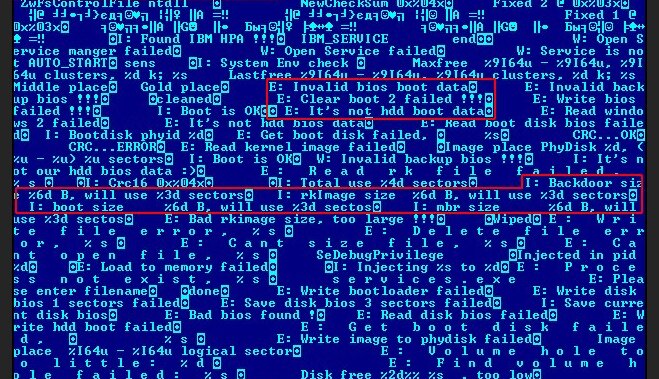

"HDRoot" tika atklāts, kad "Kaspersky Lab" eksperti ievēroja aizdomīgu ļaunprogrammatūras paraugu ar vairākām neparastām iezīmēm. Cita starpā kods bija aizsargāts pret analīzi, izmantojot programmu "VMProtect", kas bija parakstīta ar pazīstamu sakompromitētu sertifikātu, kas pieder Ķīnas uzņēmumam "Guangzhou YuanLuo Technology". Grupējums "Winnti" jau agrāk ir izmantojis šo sertifikātu, lai veiktu uzbrukumus. Turklāt izpildāmā datne bija nomaskēta par "Microsoft Net Command net.exe", acīmredzot, lai samazinātu risku, ka sistēmas administratori atklās ļaunprogrammatūru.

"Kaspersky Lab" eksperti atrada divu veidu sāndurvis, ko var palaist ar platformu "HDRoot", taču sāndurvju var būt arī vairāk. Vienas no šīm sāndurvīm apiet daudzus Dienvidkorejas antivīrusu līdzekļus. Tas liecina, ka grupējums "Winnti" tās ir izmantojis ļaunprogrammatūras palaišanai mērķa sistēmās Dienvidkorejā. Spriežot pēc inficēšanas ģeogrāfijas, uzbrucējus visvairāk interesē tieši šī valsts. Upuru vidū ir arī organizācijas Japānā, Ķīnā, Bangladešā un Indonēzijā, kā arī pa uzņēmumam Apvienotajā Karalistē un Krievijā.

"Viens no noziedznieku galvenajiem uzdevumiem, veicot jebkuru mērķuzbrukumu, ir paturēt to noslēpumā. Tieši tāpēc viņi reti izmanto sarežģītu koda šifrēšanu, jo tas piesaistīs uzmanību. Šajā gadījumā grupējums "Winnti" riskēja, jo programmas ķermenī vajadzēja paslēpt rindas, kas skaidri parāda tās ļaundabību. Iespējams, uzbrucējiem ir labi zināms, cik lielā mērā vairums administratoru analizē aizdomīgas datnes, un viņi zina, kas tieši ir jāpaslēpj, bet ko upuri var palaist garām. Galu galā, organizācijas ne vienmēr savlaicīgi ievieš vajadzīgās drošības politikas. Sistēmas administratoriem ir jāseko līdzi ļoti daudzām lietām, tāpēc, ja uzņēmumā ir maz IT speciālistu, kibernoziedznieku izredzes, ka viņu darbība paliks nepamanīta, ir īpaši lielas," komentē "Kaspersky Lab" vadošais antivīrusu eksperts Dmitrijs Tarakanovs.

Varbūt 2006. gadā izstrādātās ļaunprogrammatūras autori vēlāk ir iesaistījušies grupējumā "Winnti", kas, pēc "Kaspersky Lab" speciālistu domām, ir izveidots 2009. gadā. Tā varētu izskaidrot pievēršanos gandrīz desmit gadus vecam rīkam. Taču iespējams, ka "Winnti" ir izmantojis citu piegādātāju programmatūru un šī utilīta un programmas kods ir pieejams kibernoziedznieku melnajā tirgū.

Šis apdraudējums joprojām ir aktīvs. Kopš "Kaspersky Lab" nosaka jaunos paraugus, uzbrucēji ir sākuši tos ātri modificēt.

Par "Winnti" izmantoto platformu kiberuzbrukumu izdarīšanai var vairāk uzzināt "Kaspersky Lab" pārskatā.