Šādi secinājumi izriet no vesela lēruma pētījumu, kas publicēti "ESET", "iSIGHT" un "SANS ICS". Labās ziņas ir tādas, ka vīrusi joprojām nevar atslēgt elektrību automātiskā režīmā, sliktās - tie palīdz hakeriem un vairākkārt palielina postošo efektu.

Uzbrukums vienlaicīgi vairākām Ivanofrankivskas apgabala un pilsētas energokompānijām notika 23. decembra dienā. No hakeru darbībām cieta kā minimums trīs kompāniju klienti, bet bez elektrības vismaz uz četrām stundām palika vairāki tūkstoši patērētāju.

Par to, ka tas bija hakeru uzbrukums, nākamajā dienā paziņoja Ukrainas mediji ar atsauci uz energokompānijām.

Kā tas notika?

Pagājušajā sestdienā "SANS ICS" (viena no vadošajām izglītojošajām kiberdrošības organizācijām) institūta industriālās apakšnodaļas direktors apstiprināja "ESET" kompānijas sākotnējos secinājumus par to, ka uzbrukums nav bijis nejaušs, bet gan rūpīgi pārdomāts, sarežģīts un smalki koordinēts plāns.

Hakeri teju vienlaicīgi:

- Atslēdza vairākus desmitus elektro apakštacijas, kā minimums, trīs dažādu elektroenerģijas operatoriem Ivanofrankivskas apgabalā un pilsētā.

- Veica veselu soļu sēriju, kā rezultātā energokompāniju operatori nespēja saprast bojājumu iemeslus.

- Organizēja "DDoS-uzbrukumus" operatoru mājaslapām un zvanu centriem, lai bloķētu klientu sūdzību ziņojumus.

- Iznīcināja energosistēmu pārvaldošās SCADA-sistēmas, kā arī izdeva no ierindas serverus un darba stacijas.

Lai arī mūsdienīgi elektrotīkli tiek vadīti ar SCADA palīdzību, to darbības traucējumi nenozīmē arī elektroenerģijas padeves pārtraukšanu. SCADA šai ziņā var salīdzināt ar lokomotīves kabīni. Ja lokomotīvei, kas pārvietojas pilnā ātrumā, atslēdz mašīnistu kabīni, tad tā uzreiz neapstāsies (vismaz ne uzreiz) - tā vienkārši kļūs nevadāma. Gluži tāpat arī SCADA gadījumā - tās nodrošina vadību. Un, lai arī hakeri iznīcināja vadības sistēmas un izdarīja visu, lai palēninātu serveru atjaunošanu, elektrību ar vīrusu palīdzību atslēgt viņi nevarēja. "SANS ICS" piesardzīgi pieļauj, ka atslēgšana notika manuāli, un tikai pēcāk tika iznīcinātas vadības sistēmas un notika "DDoS-uzbrukums" ar mērķi dezorientēt energokompāniju personāla darbu.

Energosistēmu darbu bez "SCADA" var uzskatīt par nevēlamu lietu - ja šāds uzbrukums tiktu realizēts kādā rietumvalstī, visdrīzāk atjaunošana kļūtu par ilgu un mokošu procesu - mēģināt ieslēgt elektrību pēc "rokasgrāmatas" bez "SCADA" vienkārši nedrīkst.

Tomēr ukraiņu energokompānijas riskēja un pieņēma lēmumu ieslēgt visas atslēgtās apakštacijas manuāli, tāpēc elektroenerģijas pārtraukums ilga vien 3-5 stundas.

"SANS ICS" direktora atskaitē uzslavēta ukraiņu speciālistu operativitāte un atjautība.

Kāpēc uzbrukumu sasaista ar Krieviju

Neraugoties uz to, ka "SANS ICS" atskaitē netiek nosaukta organizācija, kas vainojama šajā uzbrukumā, drošības speciālisti serveru "drupās" atraduši pēdas, kas norāda par sarežģītu hakeru-spiegu atbalsta programmu "BlackEnergy". Tiek uzskatīts, ka tās galvenais operators un izstrādātājs, kas uztur programmu, ir "Sandworm", ko vēl 2015. gada rudenī vairāki speciālisti, tostarp "iSIGHT", nosauca par krievu izgudrojumu.

Par "Sandworm" izcelsmi norāda mērķu izvēle - Ukraina, Austrumeiropa (īpaši Polija) un pat atsevišķas NATO struktūrvienības. Pēdējais ar elektroenerģijas atslēgšanu saistītais uzbrukums notika pagājušā gada novembrī - Ukrainas vēlēšanu laikā. Tad hakeri uzlauza Ukrainas medijus un izdzēsa daļu materiālu. Ja ticēt "Sys-Centrum" atskaitei, "Sandworm" nav vienīgais Krievijas vai prokrieviskais grupējums, kas pēdējā laikā "ālējas" Ukrainā. Jau labu laiku norisinās pamatīgs kiberkarš.

Taču jāatzīmē, ka neviena no lielākajām rietumu analītiskajām kompānijām nekad nav sasaistījusi "Sandworm" ar valsts struktūrām. Protams, "BlackEnergy" mērogi un "spējas", kā arī "Sandworm" aktivitāte neviļus norāda uz to, ka aiz visa stāv organizācija, kas pārvalda ievērojamus resursus, strādā ne tikai "uz entuziasma pamata" un ir saistīta ar biznesa interesēm. Bet tiešu pierādījumu par Krievijas drošības un speciālo dienestu saistību nav.

"BlackEnergy" — spējīga mantiņa

"Sandworm" garadarbs "BlackEnergy" ir radīts aptuveni 2007. gadā un pa šo laiku "apaudzis" ar vērienīgu moduļu skaitu. "BlackEnergy" specializējas spiegošanā - klusa "ielavīšanās" caur programmām un operētājsistēmām, kurām nav izgatavoti "ielāpi" (patch), kam seko nemanāma informācijas maksimāla "izsūkšana".

"BlackEnergy" piemīt arī galēji destruktīvas funkcijas. Viens no "vīrusa" atslēgas moduļiem ir arī "SCADA" sistēmu iznīcināšana un atsevišķu cieto disku, serveru un datoru mehānismu atgriešana nulles stadijā, kas neatļauj to normālu ielādi. Rezultātā - iznīcinātas ielaušanās pēdas un paildzināts visas sistēmas atjaunošanas process.

"Vīrusā" ir arī attālinātās piekļuves modulis sabojātiem datoriem, kas ļauj ar tiem darīt visu, kas vien ienāk prātā. Tieši ar šī mehānisma palīdzību tika sagandēts "SCADA" un cietie diski. Atliek vien noskaidrot, kā vīruss nokļuva energokompāniju sistēmās.

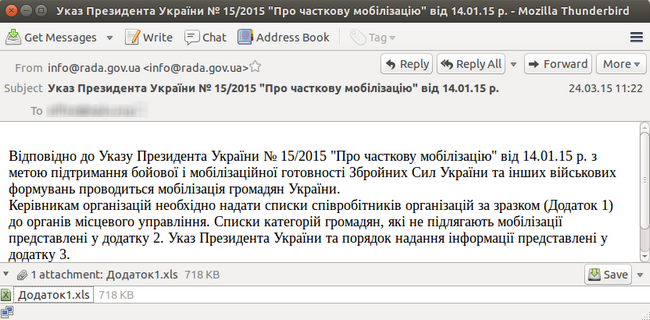

Visbiežāk "BlackEnergy" "pārvietojas" ar viltotu elektronisko vēstuļu palīdzību, kas tiek radītas kādam konkrētam nolūkam - ar lielu meistarību un attiecīgu zināšanu demonstrējumu. Lūk, "Sys-Centrum" piemērs:

Diemžēl drošības speciālisti pagaidām nav noskaidrojuši, kā tieši "BlackEnergy" nogādāja līdz Ivanofrankivskas energokompāniju vadības centriem. Vienīgais, kas ir skaidri zināms - elektroniskās vēstules par vainīgajām nosaukt nevar. Bet, ja arī tās bija vēstules, tad nākamais ticamākais variants, ir "viltus darbinieki", kas apzināti ienesa, nokopēja un "palaida" vajadzīgos failus. Bet tas jau ir cita līmeņa uzbrukums.